上周,趋势科技的研究人员详细介绍了一种名为BatCloak的高级恶意软件混淆引擎。自2022年9月以来,黑客使用这款完全无法检测(FUD)的混淆引擎部署各种恶意软件,并且能够持续逃避杀毒软件的检测。

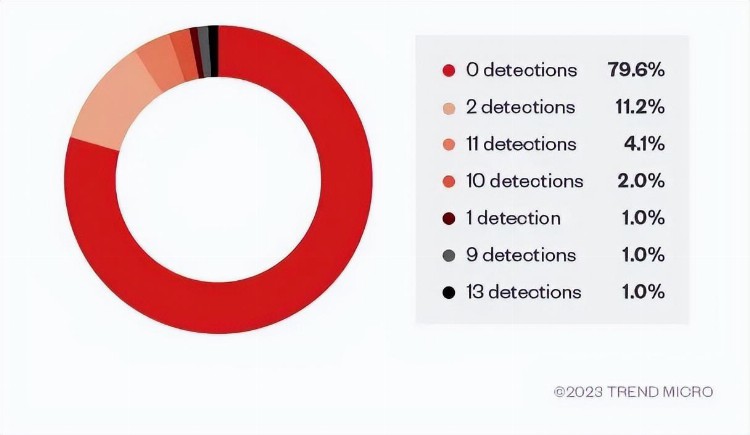

趋势科技总共分析了从公共存储库中获取的数百个批处理样本,结果显示,80%的样本在安全解决方案中没有被检测到。这一发现验证了BatCloak逃避安全服务提供商采用的传统检测机制的能力。

研究人员发现,BatCloak是名为Jlaive的批处理文件创建工具的核心,该工具具有绕过反恶意软件扫描接口(AMSI)的能力,以及压缩加密主要载荷以实现更高的安全逃避。这个开源工具于2022年9月通过GitHub和GitLab发布,虽然随后被开发者ch2sh下架,但仍在作为“EXE to BAT加密器”被其他人复制及修改,并移植到Rust等语言。

趋势科技发布的分析报告中写道:“最终有效载荷是三层加载程序。构建工具的最后一步是生成一个批处理加载器,批处理加载器包含一个混淆的PowerShell加载器和一个加密的C#二进制文件。”

BatCloak自首次面世以来,迄今已经接受了许多更新和改进,其中最新版本被称为ScrubCrypt,最先由Fortinet FortiGuard Labs在调查8220 Gang的加密货币劫持案时与之关联起来。据分析,ScrubCrypt被设计为与Amadey、AsyncRAT、DarkCrystal RAT、Pure Miner、Quasar RAT、RedLine Stealer、Remcos RAT、SmokeLoader、VenomRAT和Warzone RAT等多个知名恶意软件家族兼容。

研究人员总结道:“BatCloak的发展演变凸显了该引擎的灵活性和适应性。了解FUD批处理混淆器BatCloak等先进恶意软件技术的不断演变的情况,使我们能够制定更有效的对抗这些复杂对手的策略。这些发现突显了对恶意软件检测和预防的增强方法的迫切需求,例如先进的多层防御策略和全面的安全解决方案。”

编辑:左右里

资讯来源:trendmicro

转载请注明出处和本文链接