1.防火墙介绍

现代的防火墙体系不应该只是一个“入口的屏障”,防火墙应该是几个网络的接入控制点,所有经过被防火墙保护的网络的数据流都应该首先经过防火墙,形成一个信息进入的关口。

因此防火墙不但可以保护内部网络在 Internet 中的安全,同时还可以保护若干主机在一个内部网络中的安全。在每一个被防火墙分割的网络中,所有的计算机之间是被认为“可信任的”,它们之间的通信不受防火墙的干涉。而在各个被防火墙分割的网络之间,必须按照防火墙规定的“策略”进行互相的访问。

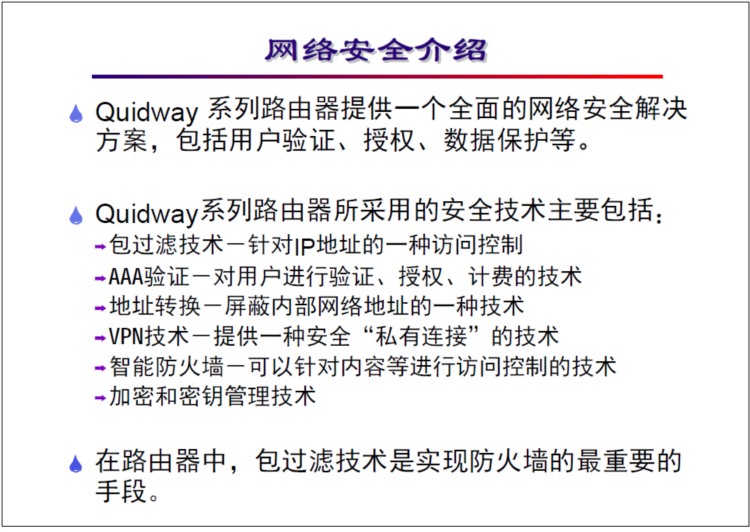

2.网络安全技术

网络安全技术介绍

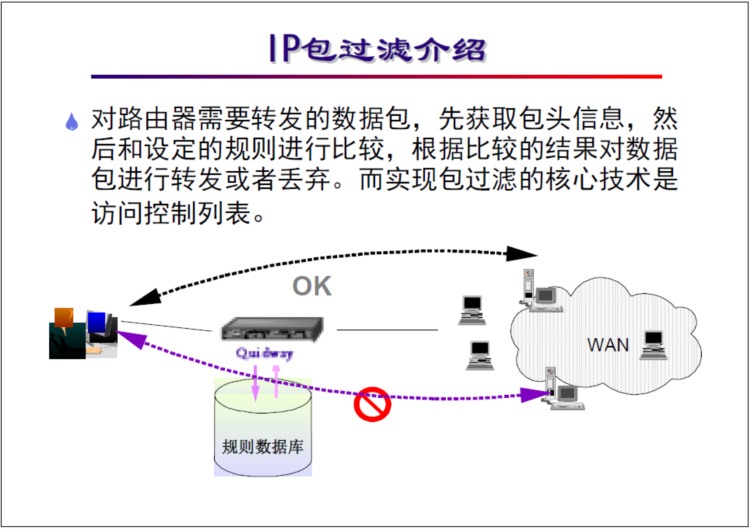

IP包过滤技术介绍

包过滤技术主要是设定一定的规则,控制数据包。路由器会根据设定的规则和数据包的包头信息比较,来决定是否允许这个数据包通过。实现包过滤技术最核心内容就是访问控制列表。

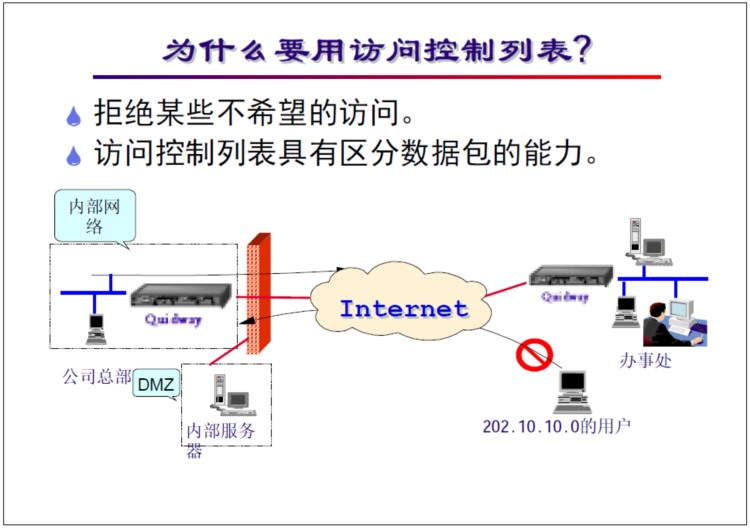

访问控制列表

用户可以通过 Internet 和外部网络进行联系,网络管理员都面临着一个问题,就是如何拒绝一些不希望的连接,同时又要保证合法用户进行的访问。

为了达到这样的效果,我们需要有一定的规则来定义哪些数据包是“合法”的(或者是可以允许访问),哪些是“非法”的(或者是禁止访问)。这些规则就是访问控制列表。

访问控制列表(续)

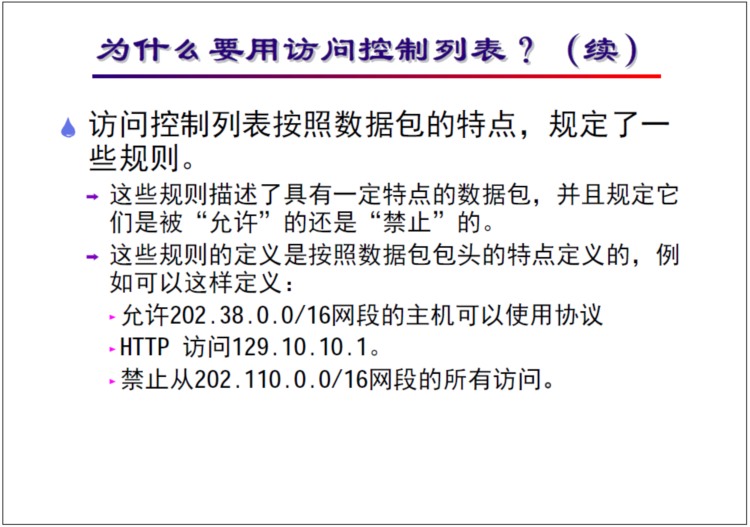

访问控制列表就可以提供这样的功能,它按照数据包的特点,规定了一些规则。

这些规则描述了具有一定特点的数据包,(例如所有源地址是202.10.10.0 地址段的数据包、所有使用 Telnet 访问的数据包等等)并且规定它们是被“允许”的还是“禁止”的。

这样可以将访问控制列表规则应用到路由器的接口,阻止一些非法的访问,同时并不影响合法用户的访问。访问控制列表提供了一种区分数据包种类的手段,它把各种数据包按照各自的特点区分成各种不同的种类,达到控制用户访问的目的。

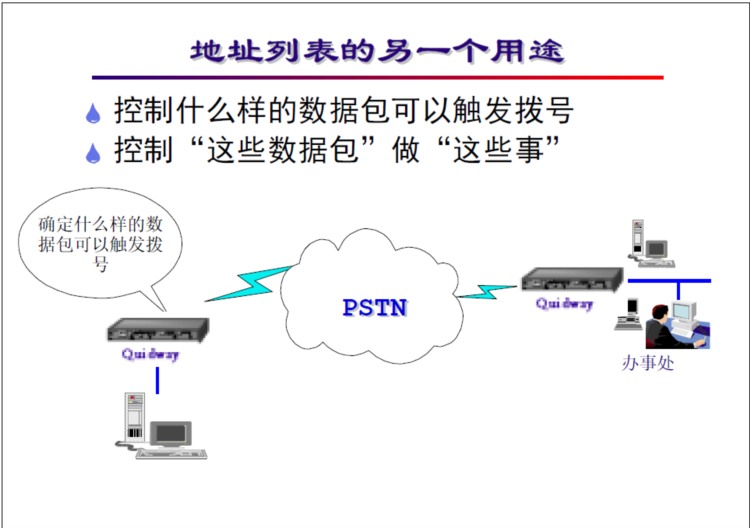

地址列表的其他用途

由于访问控制列表具有区分数据包的功能,因此,访问控制列表可以控制“什么样的数据包”,可以做什么样的事情。

例如,当企业内部网通过拨号方式访问 Internet ,如果不希望所有的用户都可以拨号上网,就可以利用控制列表决定哪些主机可以触发拨号,以达到访问 Internet 的目的。

利用访问控制列表可以控制数据包的触发拨号,同样在 IPSec、地址转换等应用中,可以利用控制列表描述什么样的数据包可以加密,什么样的数据包可以地址转换等。

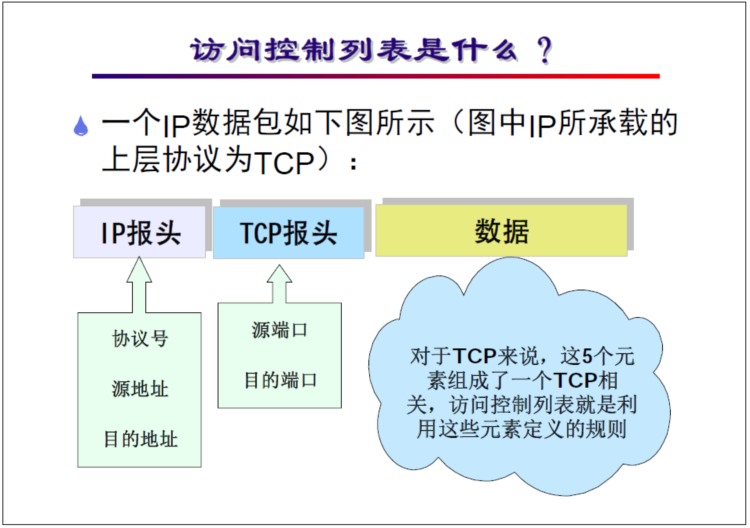

访问控制列表原理

IP 数据包具有一定的特征,例如,对于每个 TCP 数据包,都包含有上图所示的5个元素,利用这5个元素就可以描述出一个数据包的特征。

访问控制列表利用的就是这些包头的信息来定义规则的。

访问控制列表原理(续)

访问控制列表原理(续)

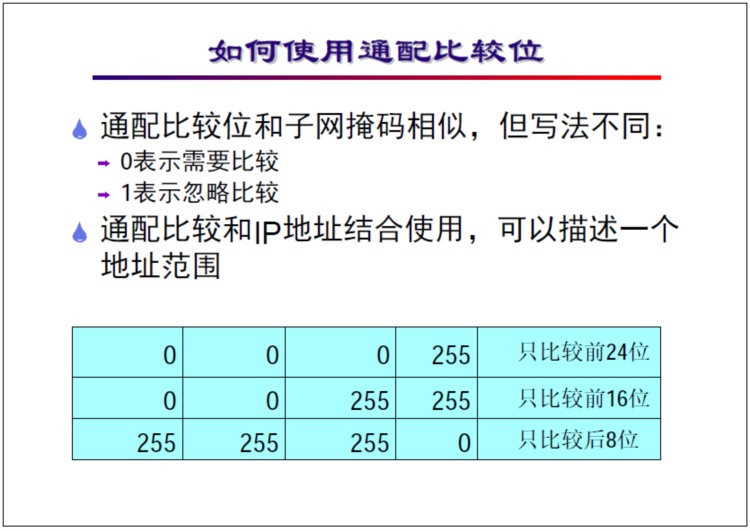

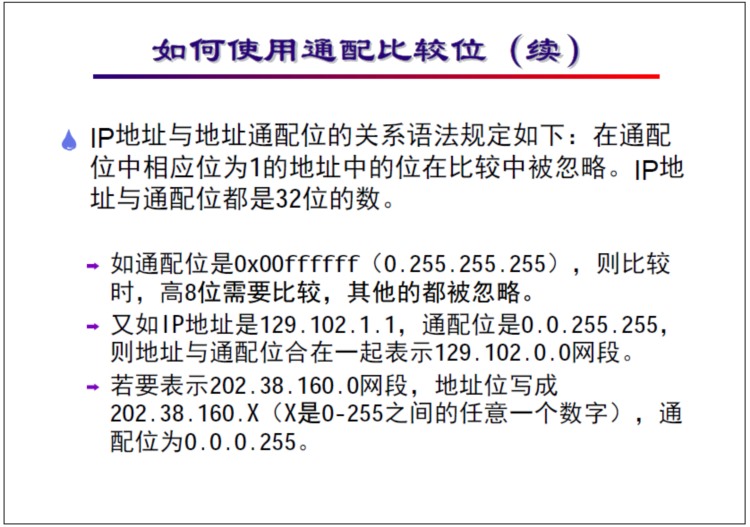

通配比较位的意义和子网掩码很相似,但是用法上是不一样的。利用通配比较位可以定义一个范围内的地址。例如定义一个 10.110.0.0/16 网段的所有主机。

访问控制列表原理(续)

访问控制列表原理(续)

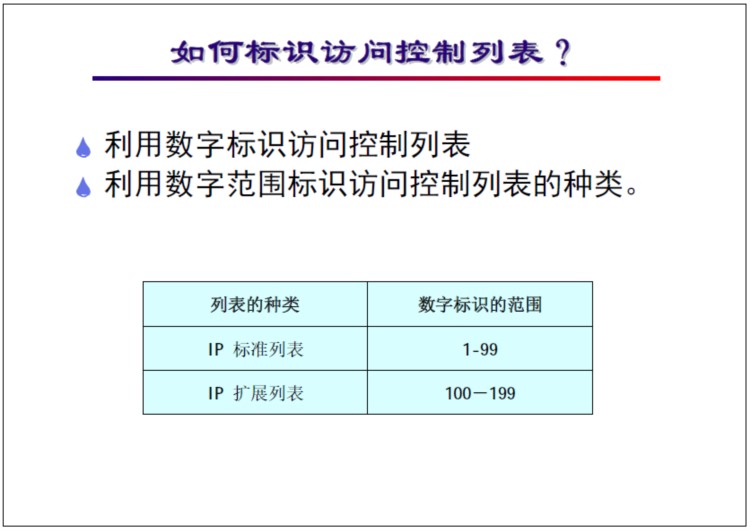

在配置访问控制列表时,有一个规则序列号,利用这个规则序列号来标识访问控制列表,同时提供了引用访问控制列表的方法。

规则序列号的范围表示了它属于什么样的访问控制列表。例如:

access-list 1 permit 202.110.10.0 0.0.0.255

表示序号为 1 的访问控制列表,它是标准访问列表。

access-list 100 deny udp any any eq rip

表示序号为 100 的访问控制列表,它是扩展访问列表。